Tradycyjne metody obrony, takie jak firewalle i systemy wykrywania intruzów, często okazują się niewystarczające w obliczu zaawansowanych technik stosowanych przez cyberprzestępców. Cyberataki bowiem nie ustępują i stają się coraz bardziej wyrafinowane, a specjaliści ds. cyberbezpieczeństwa stają w obliczu rosnącej presji, aby szybko wykryć i powstrzymać zagrożenia, zanim zostaną wyrządzone szkody. Organizacje każdej wielkości i wszystkich branży stale poszukują więc innowacyjnych rozwiązań, aby udoskonalić swoje modele bezpieczeństwa, zlikwidować luki w wykrywaniu i być przygotowanym na kolejne stawiane im wymogi dotyczące śledzenia i ujawniania naruszeń. I tu naprzeciw wychodzi im technologia decepcji, czyli rozwiązanie firmy Labyrinth.

Czym jest decepcja

Podczas gdy decepcja w naszym codziennym życiu często kojarzy się z oszustwem, kłamstwem i podstępem, znalazła ona swoje zastosowanie w nowoczesnych praktykach i podejściach do cyberbezpieczeństwa. Decepcja to tak naprawdę aktywna obrona, która nie opiera się wyłącznie na reagowaniu na ataki, ale zamiast tego stosuje wczesne wykrywanie i szybką rekcję. W swej istocie cyber decepcja wiąże się z tworzeniem środowiska, które wykracza poza rzeczywistą sieć organizacji, tworząc w ten sposób iluzje cennych zasobów i słabych punktów w sieci, aby przyciągać, wykrywać i analizować ataki. To tak naprawdę tworzeniem przekonującej iluzji, która zmusza atakujących do ujawnienia swojej obecności.

Jednym z kluczowych elementów decepcji jest wyrafinowany i dopracowany system ostrzegania. Gdy atakujący wchodzi w interakcję z przynętą lub fałszywą informacją, system uruchamia alarm. Piękno tego rozwiązania polega na tym, że alerty te są inteligentnie tworzone poprzez analizę i korelację zdarzeń pochodzących z wabików, unikając nadmiaru fałszywych alarmów, które nękają tradycyjne systemy bezpieczeństwa. W ten sposób, posiadając wysoce interaktywne wabiki, które zbierają różne zdarzenia i łączą je z korelacją i alarmowaniem, osiąga się precyzję i wydajność.

Główną zaletą tego narzędzia jest jego wielowektorowa natura. Niezależnie od tego, czy jest to atak dnia zerowego, zaawansowane trwałe zagrożenia (APT), czy niezadowolony pracownik, technologia decepcji wykrywa go. Ta wszechstronność ma kluczowe znaczenie w środowisku, w którym wektory ataków stale ewoluują. Ponadto technologia ta umożliwia przechwytywanie danych kryminalistycznych dotyczących ataków w czasie rzeczywistym, zapewniając nieoceniony wgląd w taktyki, techniki i procedury atakujących (TTP). Informacje te mają kluczowe znaczenie dla wzmocnienia istniejących środków bezpieczeństwa i przygotowania się na pojawiające się zagrożenia.

Cyber decepcja jest więc zaawansowaną techniką obronną, której celem jest wprowadzenie atakujących w błąd poprzez tworzenie fałszywych zasobów i środowisk. Poprzez stosowanie pułapek (honeypots), fałszywych systemów (honeynets) oraz symulowanych danych, organizacje mogą skutecznie mylić napastników, zmniejszając ryzyko kradzieży danych oraz zniszczeń. Cyber Deception działa na zasadzie aktywnej obrony, zamiast jedynie reagować na zagrożenia – proaktywnie tworzy środowisko, które utrudnia atakującym osiągnięcie ich celów.

Platforma Labyrinth Deception

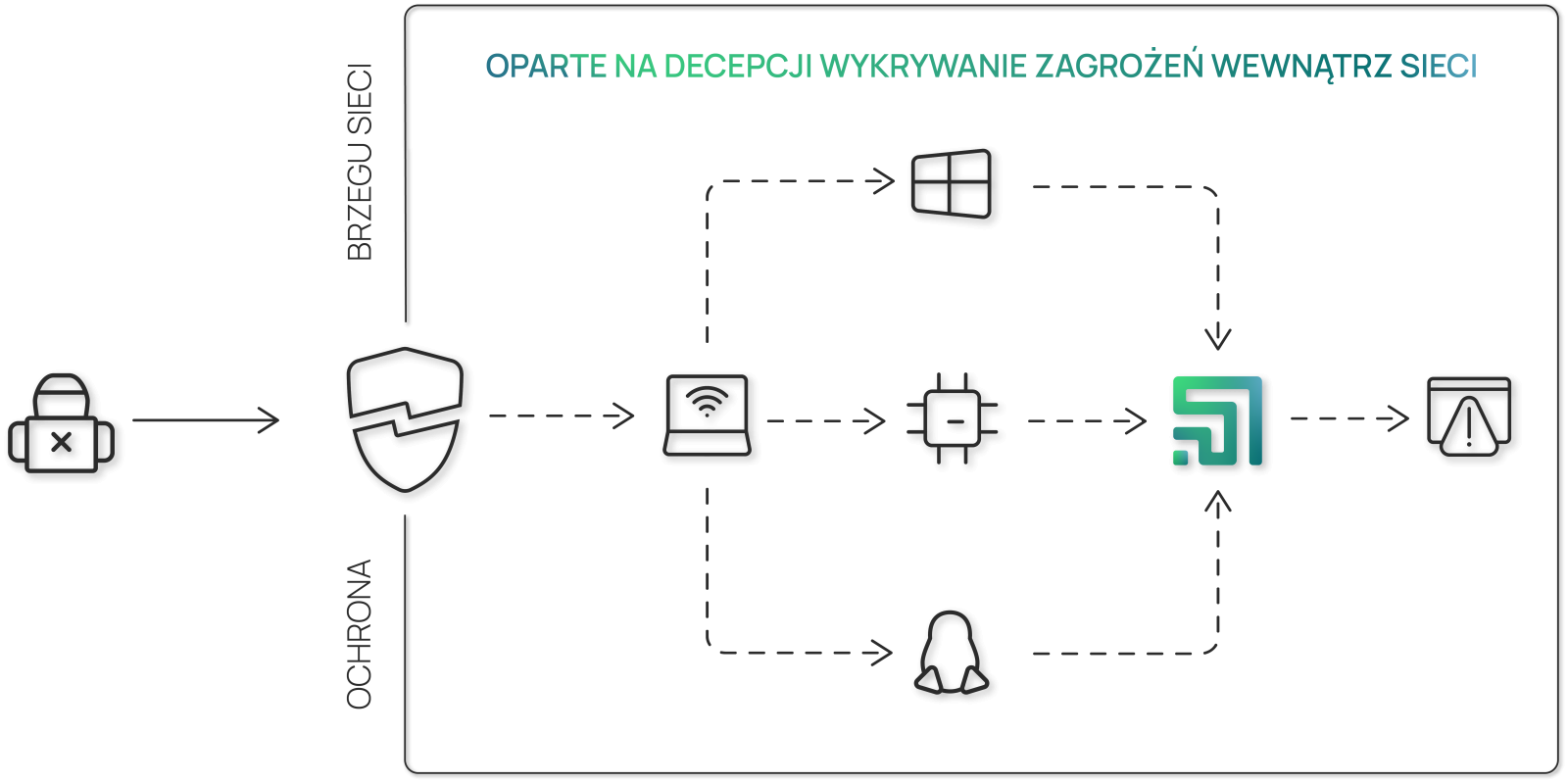

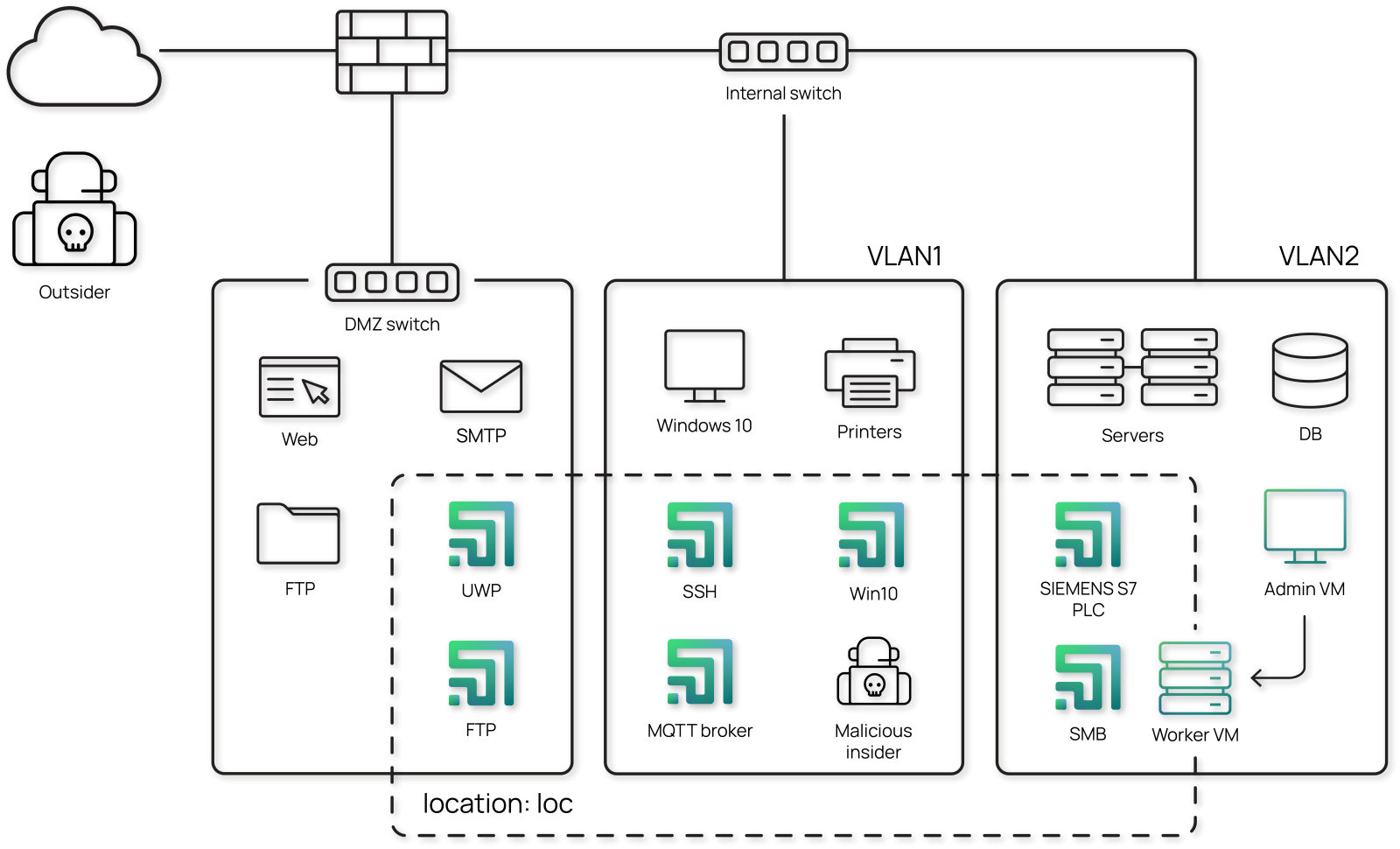

Rozwiązanie Labyrinth zapewnia atakującemu iluzję prawdziwej podatności infrastruktury. Jego podstawą są tzw. Punkty – inteligentne wabiki. Każda cześć środowiska imitującego odtwarza usługi i zawartość prawdziwego segmentu sieci IT/OT. Prowokuje napastnika do działania i jednocześnie uczy się podejrzanej aktywności.

Punkty naśladują specjalne usługi oprogramowania, treści, routery, urządzenia IoT itp. Każdy punkt wykrywa wszystkie ukierunkowane i podejrzane działania. Podczas gdy atakujący przechodzi przez fałszywą infrastrukturę, platforma Labyrinth przechwytuje wszystkie szczegóły dotyczące wroga. Firma w ten sposób otrzymuje informacje o źródłach zagrożenia, narzędziach, które zostały użyte, a także o wykorzystanych podatnościach i zrachowaniach atakującego. W międzyczasie cała prawdziwa infrastruktura kontynuuje pracę bez żadnego wpływu na jej wydajność.

Korzyści z zastosowania Platformy Labyrinth Deception

Platforma Labyrinth Deception to zaawansowane rozwiązanie w dziedzinie cybernetycznej obrony, które wykorzystuje techniki cyber decepcji do ochrony przed zaawansowanymi zagrożeniami. Oferując kompleksowe i skalowalne narzędzia, Labyrinth Deception pomaga organizacjom skutecznie zarządzać ryzykiem cybernetycznym poprzez tworzenie fałszywych zasobów, pułapek i symulowanych środowisk. Dlaczego więc warto ją zastosować?

- Wczesne wykrywanie zagrożeń w sieci

Labyrinth został zaprojektowany, aby wykrywać działania zagrożeń, gdy atakujący próbuje zrozumieć architekturę sieci i znaleźć swój cel. Gdy atakujący zostanie wykryty, platforma zbiera wszystkie szczegóły o nim: źródła zagrożeń, używane narzędzia i wykorzystywane podatności. - Wykrywanie ukierunkowanych ataków

Labyrinth zwodzi hakerów dając im fałszywe poczucie bezpieczeństwa i pozwala poznać ich umiejętności i motywy. Świadomość tego, co atakujący wiedzą o sieciach, aplikacjach i pracownikach firmy, pomaga stworzyć najdokładniejszy profil atakujących i zastosować najlepszy możliwy sposób obrony przed nimi. - Wykrywanie ruchu bocznego

W fazie ruchu bocznego, atakujący porusza się po sieci firmy z jednego zasobu do drugiego. Labyrinth został zaprojektowany do wczesnego wykrywania rekonesansu, kradzieży danych uwierzytelniających i ruchu wewnętrznego. Platforma pozwala firmom na zyskanie widoczności takich zagrożeń we wczesnej fazie, co jest skomplikowanym zadaniem dla tradycyjnych rozwiązań bezpieczeństwa. - Skrócony czasu przebywania

Mechanizm wykrywania Labyrinth jest szczególnie efektywny w skracaniu czasu przebywania (tzw. dwell time), który jest kluczowym warunkiem dla atakującego do pomyślnego przeprowadzenia ataku. Labyrinth skraca czas przebywania i zdolność atakujących do poruszania się po sieciach firm i zatrzymuje ich, zanim dotrą do kluczowych zasobów i usług. - Szybka reakcja na incydenty

Wszystkie zebrane przez Labyrinth zdarzenia są wzbogacone o niezbędne dane bezpieczeństwa z platformy reagowania na incydenty. Wskaźniki naruszeń (IoC) generowane przez Labyrinth automatycznie synchronizują się z rozwiązaniami do zapobiegania zagrożeniom. Pozwala to w przypadku ataku natychmiast podjąć działanie. - Wykrywanie po infekcji

Labyrinth służy jako wysoce niezawodny system ostrzegania o atakach, które ominęły zabezpieczenia brzegu sieci firmowej. Agenty, zainstalowane na serwerach i stacjach roboczych, naśladują najbardziej "łakome" dla atakującego artefakty. To, co wydaje się być kontem administratora o wysokich uprawnieniach i do tego słabo zabezpieczonym, to pułapka, która zwabia atakującego do Labyrinth.

Dzięki widoczności w sieci zagrożeń na wczesnym etapie i alertom umożliwiającym podnajmowanie działań w celu obsługi incydentów, rozwiązania typu ‘decpetion’ stają się preferowanym podejściem do proaktywnego wykrywania i reagowania na zagrożenia zewnętrzne, wewnętrzne i ze strony dostawców. Co za tym idzie, organizacje na wszystkich poziomach dojrzałości w zakresie bezpieczeństwa, powinny wdrażać technologię decepcji w celu ograniczenia ryzyka związanego z kradzieżą danych uwierzytelniających pracowników, eksfiltracji danych, oprogramowaniem ransomware, wydobywaniem kyrptowalut i atakami mającymi na celu zakłócenie usług lub wpłynięcie na bezpieczeństwa publiczne. Dokładność i łatwość użycia technologii decepcji do wykrywania zagrożeń powinna więc być głównym motorem jej przyjmowania i szerokiego zastosowania.

O autorze: Marcelina Fusiek

Specjalista ds. marketingu

Od ponad 10 lat zajmuje się marketingiem. Jej doświadczenie wywodzi się z agencji reklamowej, gdzie poznała dziesiątki branż i pracowała nad wizerunkiem niezliczonej liczby firm. Biegła w wielu obszarach marketingu B2B.